Приложения, которые отслеживают местоположение телефонов, оказались полезными во многих отношениях. Например, приложение Apple “Найди меня” предназначено для поиска неуместного телефона или для отслеживания контактов при передаче COVID-19 во время пандемии. Но группа исследователей из Калифорнийского университета в Сан-Диего обнаружила проблемный недостаток безопасности в оборудовании Bluetooth, на которое полагаются подобные приложения, и, по их оценкам, это может повлиять примерно на 40 процентов мобильных устройств. Результаты, впервые опубликованные в журнале Register, будут представлены на симпозиуме IEEE по безопасности и конфиденциальности в 2022 году.

“Эти приложения требуют частой и постоянной передачи маяков Bluetooth, которые должны быть обнаружены близлежащими устройствами”, – объясняет Нишант Бхаскар, аспирант Калифорнийского университета в Сан-Диего, принимавший участие в исследовании. “К сожалению, это также означает, что противник также может узнать, где мы находимся в любое время, просто прослушивая передачи по Bluetooth с наших персональных устройств”.

Недостаток безопасности возникает из-за дефектов или несовершенств, возникающих в процессе производства. В результате сигналы Bluetooth от отдельного устройства могут быть слегка искажены, создавая уникальную подпись.

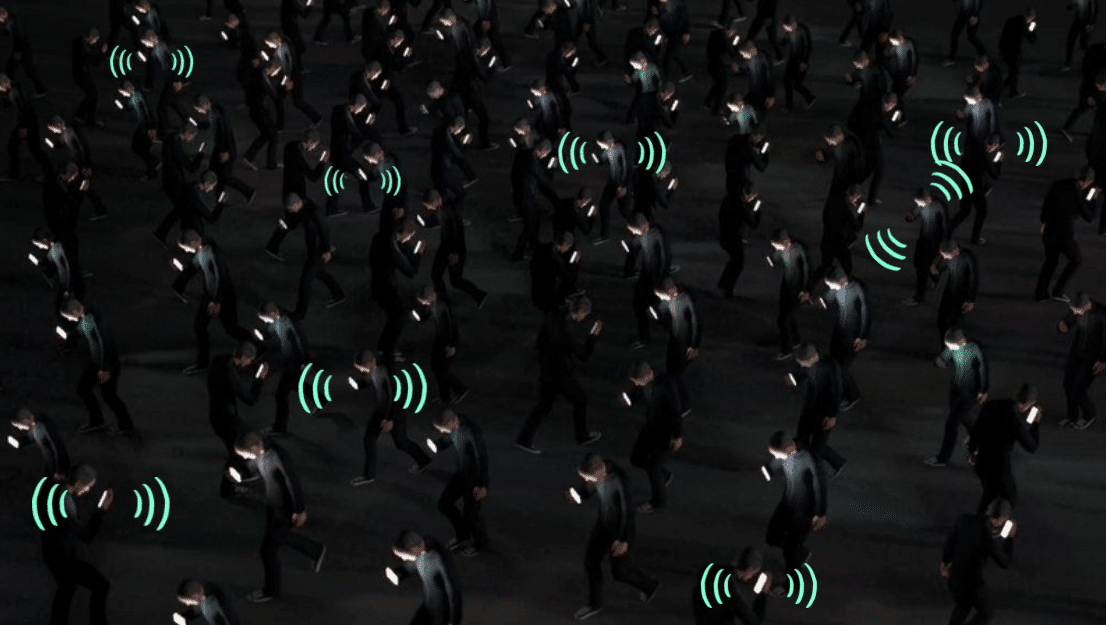

Бхаскар и его коллеги попытались выяснить, можно ли использовать эти уникальные подписи для идентификации отдельных устройств в местах массового скопления людей, а также для отслеживания передвижения людей.

В своем первом эксперименте они посетили несколько общественных мест, в том числе кафе, ресторанный дворик и библиотеку, с готовым приемником, который может “вынюхивать” сигналы Bluetooth. Один телефон излучает сотни сигналов Bluetooth в секунду, что позволяет ищейке относительно легко быстро получить “отпечаток пальца” устройства.

В общей сложности они собрали и проанализировали сигналы Bluetooth от 162 мобильных устройств и обнаружили, что около 40 процентов устройств были идентифицированы среди толпы на основе их уникальных сигнатур сигналов. Во втором эксперименте исследователи разместили приемник на выходе из большой комнаты и наблюдали сигналы Bluetooth от более чем 600 различных мобильных устройств в течение одного дня, 47 процентов из которых были однозначно идентифицируемыми.

Сниффер используется для обнаружения пакетов Bluetooth определенного устройства в толпе, эффективно отслеживая его.КАЛИФОРНИЙСКИЙ УНИВЕРСИТЕТ В САН-ДИЕГО

Примечательно, что человек с дурными намерениями, который хочет отслеживать конкретного человека, должен каким-то образом определить, какая подпись связана с устройством этого человека. В этих первоначальных экспериментах исследователи просто смотрели, сколько уникальных сигнатур можно наблюдать, не связывая устройство напрямую с пользователем. Однако теоретически злоумышленник может отправиться в несколько мест, которые часто посещает его цель, и вслепую вынюхивать подписи на этих сайтах, пока не определит тот, который регистрируется несколько раз.

Действительно, как только подпись привязана к устройству, можно отслеживать перемещение человека. Исследователи демонстрируют это в третьем эксперименте, где местоположение добровольца отслеживалось, когда он входил и выходил из своего дома с десятками других устройств Bluetooth.

“Наши результаты показали, что угроза реальна—атака практична и осуществима”, – говорит Бхаскар. “Многие мобильные устройства, которые мы видели, имеют уникальные идентификаторы Bluetooth, которые делают их особенно уязвимыми для этой атаки отслеживания”.

Его команда проанализировала ряд различных устройств, обнаружив, что айфоны излучают более сильные сигналы, чем андроиды, что может сделать их более легко обнаруживаемыми с большего расстояния. Однако “уникальность” каждого устройства зависит от производственных недостатков, которые будут отличаться для каждого устройства независимо от его марки.

“Некоторые устройства различимы даже среди тысяч устройств, другие могут быть ошибочно идентифицированы среди десятков других устройств”, – говорит Хади Гивехчян, аспирант Калифорнийского университета в Сан-Диего, который руководил этой работой. “Тем не менее, устройство, имеющее достаточно четкую идентификацию, может быть эффективно отслежено в условиях беспроводной связи”.

К сожалению, некоторые устройства все еще излучают сигналы, даже когда Bluetooth отключен. Одним из эффективных—хотя и непрактичных—решений является полное выключение устройства. Но может быть и другой вариант.

Гивехчян и его коллеги предлагают добавить к устройствам случайное, изменяющееся во времени дополнительное смещение частоты, которое периодически изменит частоту сигнала и затруднит злоумышленнику распознавание уникальной подписи устройства. В этом сценарии сигнал изменяется ровно настолько, чтобы помешать атакующим, но не настолько, чтобы помешать связи. “В настоящее время мы изучаем защитные механизмы [подобные этому], которые производители устройств Bluetooth могут встроить в свои устройства для предотвращения подобных атак”, – говорит Гивехчян.